Előre szóltunk: minden földrengést utórengés szokott követni.

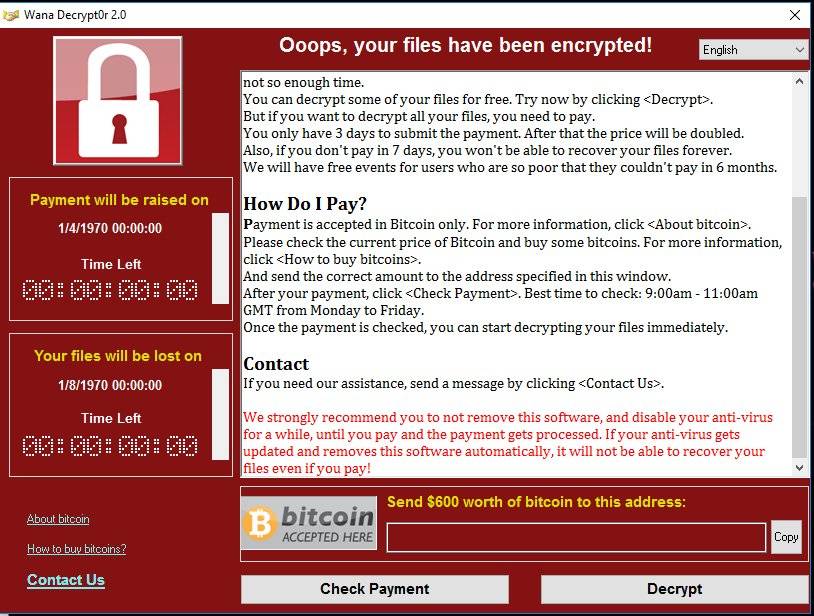

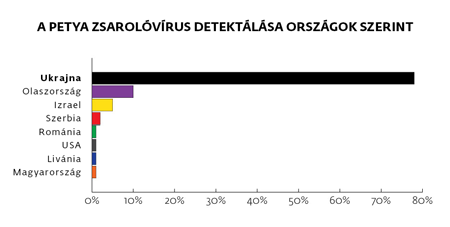

A hírhedt és nemrég súlyos károkat okozó WannaCry-nál is agresszívabb zsarolóvírus lendült támadásba a napokban. Petya már számos országban szedi áldozatait, hazánkban is.

Milyen tipikus hibákat követnek el a sikerrel megtámadott cégek?

1. Nem számolják ki, mekkora kár érheti a céget, ezért nem költenek a védelemre. A leállás és az adatvesztések miatt egy közepes cég akár csődbe is mehet!

2. Nem veszik komolyan a problémát.

3. Nem hiszik el, hogy velük is megtörténhet.

4. Azt gondolják, a cégüknek nincsenek is olyan adatai, melyeket ellophatnak. Pedig a vevő adatok, számlázási adatok, tervek, ajánlatok, dokumentációk nélkül nem tudnak dolgozni a cégek.

5. Nem tudják, mennyi idő és pénz egy-egy helyreállítás, karbantartás a támadás után.

6. Nem megfelelő szakemberre bízzák az informatika rendszerek kezelését.

7. Azt gondolják, az informatikus majd mindent megold.

8. Nem tudják, milyen védelmi rendszerük van.

9. Azt hiszik, a létező védelmi rendszer biztosan elhárít minden problémát.

10. Nem tudnak róla, hogy van megbízható, teljes körű megoldás.

Mi a megoldás?

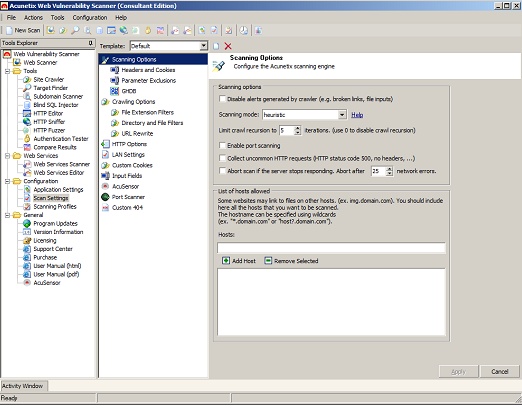

A hagyományos vírusirtók a működési elvük miatt csak a már ismert zsarolóvírusok ellen védenek, az újak ellen nem biztonságosak. Az olyan nulladik napi támadásokat, mint a WannaCry is volt, csak az újgenerációs technológia tudja blokkolni, melynek lényege, hogy minden futó folyamatot teljes körűen ellenőriz, nem csak a gyanúsnak vélt alkalmazásokat, hanem azokat is, amelyek kezdetben biztonságosnak tűntek.

A Panda Security újgenerációs védelmi megoldása (Adaptive Defense és Adaptive Defense 360) sikeresen blokkolta a zsarolóvírusok tömegét.